Warum echte Resilienz klare Rollen statt allzuständiger Sicherheit braucht

Die grosse Illusion: Wenn alles Sicherheit ist, sind wir sicher. Das Gegenteil stimmt. Daueralarm frisst Vertrauen – die eigentliche Währung jeder Krise. Resilienz entsteht aus Rollentrennung, Transparenz und begrenzter Macht.

Aktueller Aufhänger: Die DEFTECH-Analyse «Wer wird uns morgen verteidigen? Jenseits der Armee» zeigt eine Sicherheitsrealität, die quer durch zivile und militärische Räume verläuft – von Desinformation über Cyber bis Versorgung. Aber: Auch wenn die Lage unübersichtlich ist. Die Antwort ist nicht totale Sicherheitslogik, sondern saubere Rollenklarheit und Koordination.

Mehr zur Studie «Wer wird uns morgen verteidigen? Jenseits der Armee»

Eine pointierte Vorausschau aus der Schweiz: DEFTECH – das Technologiefrüherkennungsprogramm von armasuisse Wissenschaft & Technologie – bündelt in dieser Publikation den Blick auf Verteidigung jenseits der klassischen Armee. Leitidee: Sicherheit entsteht als Ökosystem aus staatlichen, wirtschaftlichen und zivilen Akteur:innen – vernetzt, aber mit klaren Rollen.

Die Studie wurde am 8. September 2025 publiziert; verantwortet von Quentin Ladetto (DEFTECH). Sie öffnet den Blick auf hybride Bedrohungen von Cyber über Informationsraum bis Versorgung und lädt Führungskräfte ein, Verteidigung als koordiniertes Zusammenspiel über Institutionengrenzen hinweg zu denken. Die Form ist zugänglich (Visuals, komprimierte Thesen), der Ton konstruktiv: weniger Alarm, mehr Orientierung.

Kurz: Eine nüchterne, visuell starke Einladung, Resilienz als geteilte Aufgabe zu organisieren – realistisch, praxisnah, anschlussfähig.

Das Versicherheitlichungs-Paradox

Wenn alles Sicherheit ist, verlieren Institutionen ihre Eigenlogik: Medien werden zur «Lage»-Verstärkerin, Schulen zu Disziplinierungsorten, Unternehmen zu Erfüllungsgehilfen ad hoc erweiterter Mandate. Demokratie verlernt den Streit, weil alles Notfall ist. Daraus entsteht keine Robustheit, sondern Friktion: Bürger:innen zweifeln, Organisationen warten auf «oben», Verantwortung diffundiert.

These: Wer alles zur Sicherheitsfrage macht, gefährdet Sicherheit – kommunikativ erzeugter Daueralarm verliert seine Wirkung und entwertet Vertrauen.

Koordination statt Kommando

Wir sehen die Lösung in einem Koordinationsmodell mit harten Grenzen. Es verbindet, ohne zu verschmelzen:

- Zivilgesellschaft als dezentrales Rückgrat: lokale Netzwerke, Medienkompetenz, Redundanzen. Keine verdeckten Staatsaufträge, keine schleichende Dienstpflicht.

- Politik & Verwaltung als Rahmengeberinnen: klare Mandate, befristete Vollmachten, Aufsicht, Begründungspflicht. Ausnahmezustände bleiben endlich.

- Armee als letztes Mittel: Schutz gegen Gewalt und klar definierte Einsätze im Cyber-/Informationsraum – mit Auftrag, Exit und parlamentarischer Kontrolle. Keine Dauerpräsenz im Alltag.

Dieses Sicherheitsdesign respektiert Unterschiede, ermöglicht verschiedene Meinungen und macht genau deshalb Zusammenarbeit möglich.

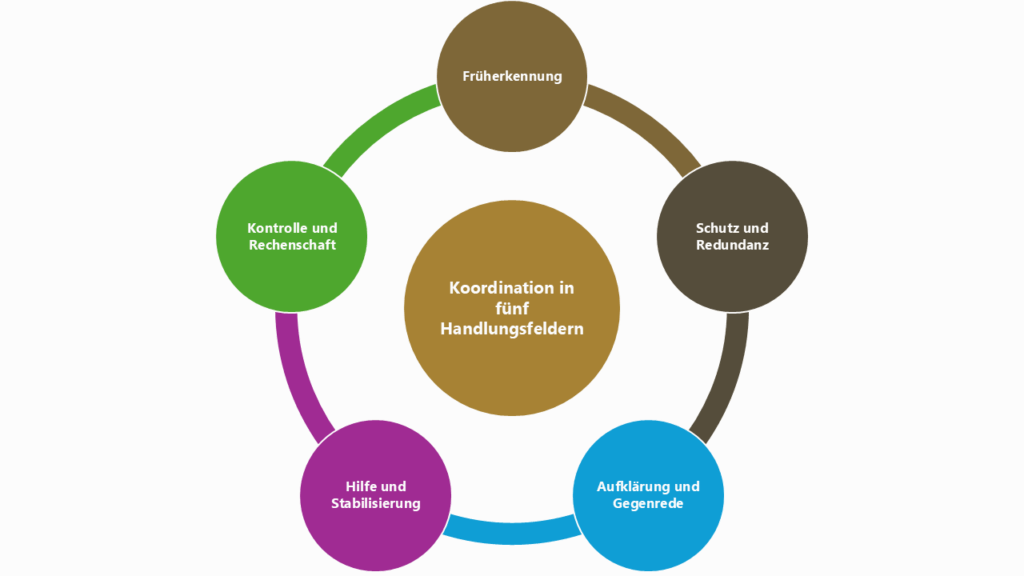

Fünf Handlungsfelder – und wer führt darin

Vernetzung heisst: Spezialist:innen arbeiten abgestimmt, nicht uniform.

- Wer macht was – und in welcher Reihenfolge?

- Einige Aufgaben können parallel laufen. Andere brauchen einen klaren Vorrang. Hier die Logik:

- SOFORT / JEDERZEIT (nicht verschiebbar):

- Früherkennung: Wer beobachtet Probleme am Anfang? Wissenschaft, Medien, lokale Netzwerke müssen das machen, bevor es zu Krise wird. Nicht danach.

- Kontrolle & Rechenschaft: Es braucht externe Aufsicht – von Anfang an. Nicht nur als Nachbereitung.

- PARALLEL ZU KRISENZEITEN (wenn Früherkennung schlägt fehl):

- Aufklärung & Gegenrede: Schulen und Medien debunken Fake-News in Echtzeit.

- Schutz & Redundanz: Wirtschaft und Gemeinden fahren ihre Notfallpläne hoch.

- NACH DER KRISE:

- Hilfe & Stabilisierung: Vulnerable Bevölkerung wird betreut, Freiwillige unterstützen.

- Nachbesprechung: Was lief? Was machen wir nächstes Mal anders? (Und: Wir kommunizieren das.)

- Der zentrale Punkt: Nicht alles gleichzeitig. Ein klares Sequenzen-Modell verhindert Chaos und Überlastung.

Reality Check (und die Friktionen)

Lass uns ein mögliches Szenario und die optimale Reaktion im Informationsraum anschauen. In unserem Beispiel: Ein regionaler Stromausfall, flankiert von Falschmeldungen über angebliche Sabotage.

Der ideale Ablauf (und wo er in der Praxis scheitert):

0–30 Minuten: Medien melden Fakten, markieren offene Fragen. Problem in der Realität: Der erste Report ist oft falsch. Die Korrektur kommt zu spät. Falsche Meldung hat sich längst verbreitet.

Bis Stunde 5: Gemeinden öffnen Wärmeräume. Faktenchecker adressieren Gerüchte. Problem in der Realität: Zu wenige Wärmeräume, zu viele Gerüchte. Ressourcen reichen nicht. Menschen trauen Offiziellen nicht, weil die erste Meldung falsch war.

Nach 48 Stunden: Öffentliche Nachbesprechung. Problem in der Realität: Es gibt keine Nachbesprechung – oder sie wird nicht kommuniziert. Die Bevölkerung erfährt nichts davon. Sie zieht ihre eigenen Lehren.

Darum: Die Idealsequenz ist der Standard – aber Sie müssen mit Friktionen rechnen. Der Punkt ist nicht, fehlerlos zu sein, sondern: schnell zu erkennen, dass es scheitert, und transparent zu sagen, warum.

Drei Führungsprinzipien für Entscheider:innen

- Mandate klären: Wer entscheidet was, wie lange, unter welcher Aufsicht? Schriftlich. Verständlich. Kommuniziert.

- Zivile Stärken nutzen: Eigeninitiative fördern statt ersetzen. Kompetenzaufbau vor Kapazitätsausweitung.

- Transparenz praktizieren: Begründungspflichten und Bilanzierung als Standard – inklusive Fehlern. Vertrauen ist Ihre strategische Ressource.

Die Grundlagen, die wir dafür brauchen

- Die konkrete Checkliste – was Sie nächste Woche tun:

- 1. Rollenlandkarte: Ein DIN-A4-Blatt. Kreise für Akteure (Armee, Gemeinde, Medien, Wirtschaft), Pfeile für Kommunikationswege, farbliche Markierung für „koordiniert” vs. „selbständig”. Deadline: 1 Woche.

- 2. Ein Mandate-Template (Copy-Paste-Vorlage für jeden Einsatz):

- Start: [Datum, Auslöser]

- Ziel: [Wer macht was konkret?]

- Befristung: [Bis wann gilt das?]

- Woran man erkennt, dass es funktioniert: [Messzahl, nicht Feeling]

- Exit: [Wann löst sich das auf?]

- 3. Kommunikationsprotokoll: Wer informiert wann wen über welche Kanäle?

- Beispiel: „Netzbetreiber informiert Gemeinderat um 08:00. Gemeinderat informiert Bevölkerung um 08:30 via SMS und lokales Radio.”

- Nicht: „Irgendwann kommunizieren wir was”

- 4. Redundanzen zählen: Für Strom: Was fällt aus? Was springt ein? (Batterie, Backup-Generator, Nachbargemeinde?) Gleich für Wasser, Kommunikation, Personal. Schriftlich festhalten.

- 5. Medienkompetenz Halbtagskurs: Für Führung und Krisenteams – Quellen prüfen, Narrative erkennen, Fake-News-Patterns sehen. Nicht als Theorie – sondern: „Hier sind 5 echte Posts von gestern – wo sind die Fake-Signale?”

Fazit: Vertrauen ist die harte Währung

Die aktuelle Sicherheitsanalyse liefert die Topografie vernetzter Konflikte. Resilienz entsteht, wenn wir diese Komplexität demokratieverträglich organisieren: Trennung schützt Vielfalt, Transparenz erhält Legitimität, Freiwilligkeit stärkt Zusammenhalt.

Vernetzte Antworten ja – aber mit klaren Knoten und definierten Verbindungen. So bleibt das Netz robust, ohne totalitär zu werden. Der Weg dahin ist spannend, fordernd und für alle lehrreich. Wir müssen Entscheidungen fällen, gemeinsam trainieren und bereit sein, bestehende Konzepte zu aktualisieren und zu verbessern. Für eine Gesellschaft, in der nicht die Versicherheitlichung, sondern ein gegenseitiges Grundvertrauen die Basis ist.