Zur Studie: Die Untersuchung “Wer wird uns morgen verteidigen? Jenseits der Armee” wurde von DEFTECH (Defense Future Technologies) publiziert, einer Schweizer Plattform für sicherheitspolitische Innovation, die zur armasuisse gehört. Auf Basis von 13 Experteninterviews identifiziert sie 28 Bedrohungen in neun Kategorien und entwirft acht fiktive Charaktere, die künftige zivile Verteidigungsrollen verkörpern könnten – von der 72-jährigen Drohnenpilotin bis zum 19-jährigen Whistleblower-Entwickler. Die Studie macht sichtbar, wie sich moderne Konflikte über sieben Wirkungsräume erstrecken und dabei die Grenzen zwischen zivilem und militärischem Bereich auflösen.

Genau diese Grenzauflösung birgt ein grosses Risiko: Wer alles zur Sicherheitsfrage erklärt, untergräbt das Vertrauen – und damit die Sicherheit selbst.

Das Versicherheitlichung-Dilemma

Die DEFTECH-Analyse trifft einen wichtigen Punkt: Moderne Bedrohungen sind komplex und vielschichtig. Cyberangriffe, Desinformationskampagnen und Lieferkettenstörungen gehen weit über klassische militärische Szenarien hinaus. Doch die logische Folgerung – eine umfassende Sicherheitsarchitektur, die alle Gesellschaftsbereiche erfasst – bringt eine andere, vielleicht gleich grosse, Gefahr.

Wenn Bildung, Gesundheit, Medien und Wirtschaft unter das Sicherheitsparadigma fallen, stossen wir einen Wandel an: Demokratische Institutionen verlieren ihre Eigenlogik, zivile Lösungsansätze weichen militärischen Denkmustern, und Bürger werden zu Objekten der Sicherheitspolitik. Das Ergebnis ist paradox: Der Versuch, alles sicherer zu machen, untergräbt das gesellschaftliche Vertrauen – und damit das Fundament jeder Sicherheit.

Ein Koordinationsmodell statt Kommandostruktur

Die Alternative liegt in einem durchdachten Koordinationsmodell. Dieses respektiert institutionelle Grenzen, während es die notwendige Zusammenarbeit ermöglicht. Wie ein resilientes Netzwerk verbindet es verschiedene Knoten, ohne deren Eigenständigkeit zu zerstören.

Zivilgesellschaft bildet das dezentrale Rückgrat: Sie baut lokale Netzwerke auf, entwickelt Medienkompetenz und schafft Redundanzen. Ihre Stärke liegt in der Freiwilligkeit und Vielfalt. Tabu sind verdeckte Staatsaufträge und schleichende Dienstpflichten.

Politik und Verwaltung setzen den rechtlichen Rahmen: Sie definieren Mandate, führen Aufsicht und sorgen für Transparenz. Dabei bleiben Vollmachten befristet und Eingriffe begründungspflichtig. Der Dauerausnahmezustand ist keine Option.

Die Armee bleibt das letzte operative Mittel: Es schützt vor bewaffneten Bedrohungen und kann im Cyber- und Informationsraum tätig werden – allerdings mit klaren Mandaten und Ausstiegsszenarien. Was es nicht tut: dauerhafte Präsenz in Schulen, Medien oder der zivilen Infrastruktur im Normalzustand.

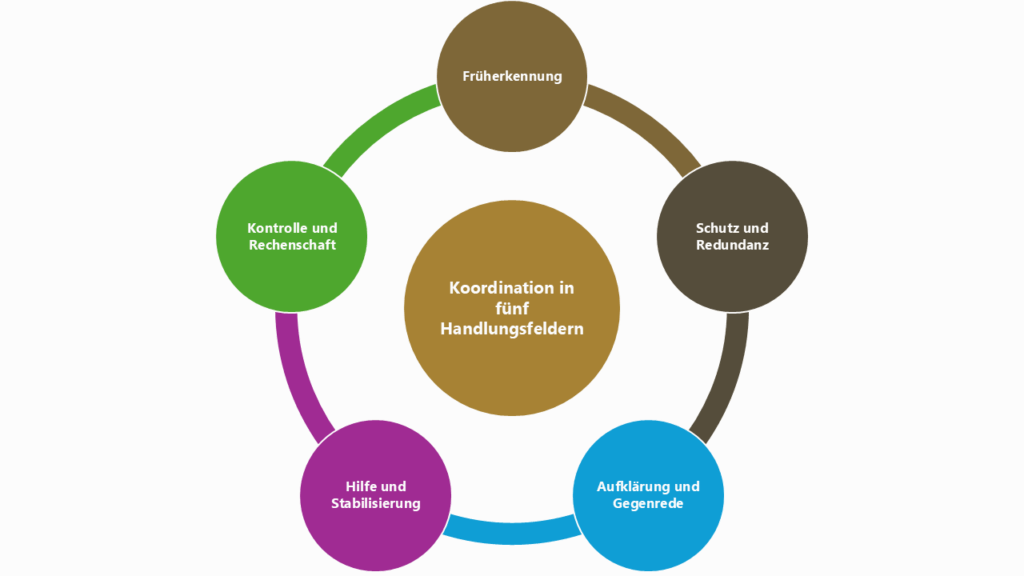

Koordination in fünf Handlungsfeldern

Diese Rollentrennung bedeutet nicht Isolation, sondern koordinierte Spezialisierung. Fünf Handlungsfelder zeigen, wie das praktisch funktioniert:

Früherkennung liegt primär bei Wissenschaft und Medien, die Bedrohungen transparent analysieren. Verwaltung und Unternehmen steuern ihre Daten und Lagebilder bei, ohne die Deutungshoheit zu beanspruchen.

Schutz und Redundanz entwickeln Wirtschaft und Verbände in eigener Verantwortung. Politik setzt Standards und Anreize, steuert aber nicht das operative Detail.

Aufklärung und Gegenrede bleiben journalistische und pädagogische Kernaufgaben. Medien entwickeln Standards für Krisenberichterstattung, Schulen verankern Medienkompetenz als Bürgerpflicht der Resilienz. Dabei geht es nicht um Indoktrination, sondern um handwerkliche Fähigkeiten: Quellen prüfen, Narrative erkennen, Unsicherheiten aushalten. Diese zivilgesellschaftliche Grundausstattung entsteht professionell, nicht ideologisch

Hilfe und Stabilisierung koordinieren Gemeinden und etablierte Hilfsorganisationen. Freiwillige ergänzen diese Strukturen, ohne instrumentalisiert zu werden.

Kontrolle und Rechenschaft sichern Parlamente, Gerichte und Aufsichtsbehörden durch befristete Vollmachten und systematische Nachbereitung.

Praxistest: Stromausfall mit Informationskrieg

Ein regionaler Stromausfall zeigt, wie diese Koordination funktioniert, wenn gleichzeitig gezielte Falschmeldungen über angebliche Sicherheitslücken kursieren:

Erste 30 Minuten: Medien melden den technischen Ausfall und benennen offene Fragen, ohne in Spekulationen zu verfallen. Netzbetreiber aktivieren ihre Notfallpläne und kommunizieren erste Einschätzungen zu Reparaturzeiten.

Erste 5 Stunden: Gemeinden öffnen Wärmeräume und koordinieren Unterstützung für vulnerable Gruppen. Gleichzeitig analysieren Faktenchecker die kursierenden Gerüchte und stellen Korrekturen bereit. Die Versorgung wird schrittweise wiederhergestellt.

Nach 48 Stunden: Eine öffentliche Nachbesprechung klärt Abläufe, identifiziert Schwachstellen und dokumentiert Verbesserungsmöglichkeiten. Sowohl die technische Störung als auch die Informationsmanipulation werden transparent aufgearbeitet.

Das Militär bleibt in Reserve – ausser es gibt Hinweise auf Sabotage oder Gewalt. Dann aber mit klarem Auftrag, definiertem Ausstiegsszenario und parlamentarischer Kontrolle.

Drei Erfolgskriterien für resiliente Führung

Dieses Modell steht und fällt mit drei Grundprinzipien:

Mandate klären bedeutet Klarheit über Zuständigkeiten, Zeitrahmen und Kontrollmechanismen. Wer entscheidet was, wie lange und unter welcher Aufsicht?

Zivile Stärken nutzen heisst Eigeninitiative fördern statt ersetzen. Die Gesellschaft entwickelt Kompetenzen und übernimmt Verantwortung, anstatt in Abhängigkeit zu geraten.

Transparent handeln schafft Vertrauen durch Begründung von Entscheidungen und offene Bilanzierung von Erfolgen und Fehlern.

Vertrauen als strategische Ressource

Die DEFTECH-Studie leistet wichtige Aufklärungsarbeit über die Komplexität moderner Bedrohungen. Unser Koordinationsmodell macht diese Erkenntnisse demokratieverträglich nutzbar: Trennung schützt institutionelle Vielfalt, Transparenz erhält Legitimität, Freiwilligkeit stärkt gesellschaftlichen Zusammenhalt.

Echte Resilienz wächst von unten nach oben – durch engagierte Bürger, verantwortliche Politik und spezialisierte Sicherheitskräfte, die ihre Grenzen respektieren. Diese Arbeitsteilung ist kein Luxus, sondern Notwendigkeit: Wer alles zur Sicherheitsfrage macht, gefährdet die Sicherheit.

In einer vernetzten Welt brauchen wir vernetzte Antworten – aber mit klaren Knoten und definierten Verbindungen. Nur so bleibt das Netz robust, ohne totalitär zu werden.